Lien : Specops

Caractéristiques SpeCops

Listes de dictionnaires de mots de passe et dictionnaires de hachage de mots de passe personnalisés et divulgués

Protection contre les violations de mot de passe, y compris plus de 2 milliards de mots de passe divulgués

Trouvez et supprimez les mots de passe divulgués dans votre environnement

Bloquer l'utilisation des substitutions de caractères (leetspeak) et des modèles de clavier (y compris les modèles de clavier européens)

Messages client informatifs lorsqu'un utilisateur ne parvient pas à respecter les règles de stratégie de mot de passe

Expiration du mot de passe basée sur la longueur avec notifications par e-mail

Bloquer les noms d'utilisateur, les noms d'affichage, les mots spécifiques, les caractères consécutifs, les mots de passe incrémentiels et la réutilisation d'une partie du mot de passe actuel

Prise en charge de la phrase secrète

Plus de 20 langues prises en charge, dont l'anglais, le français, l'espagnol, le russe et le chinois

Utilisez des expressions régulières pour personnaliser davantage les exigences

Pour pouvoir lire les stratégies de mot de passe à grain finet les hachayages de mot de passe pour la

protection contre les mots de passe violés, les mots de passe identiques ou les rapports de mot de passe vierge, vous aurez besoin des privilèges d’administrateur de domaine dans Active Directory.

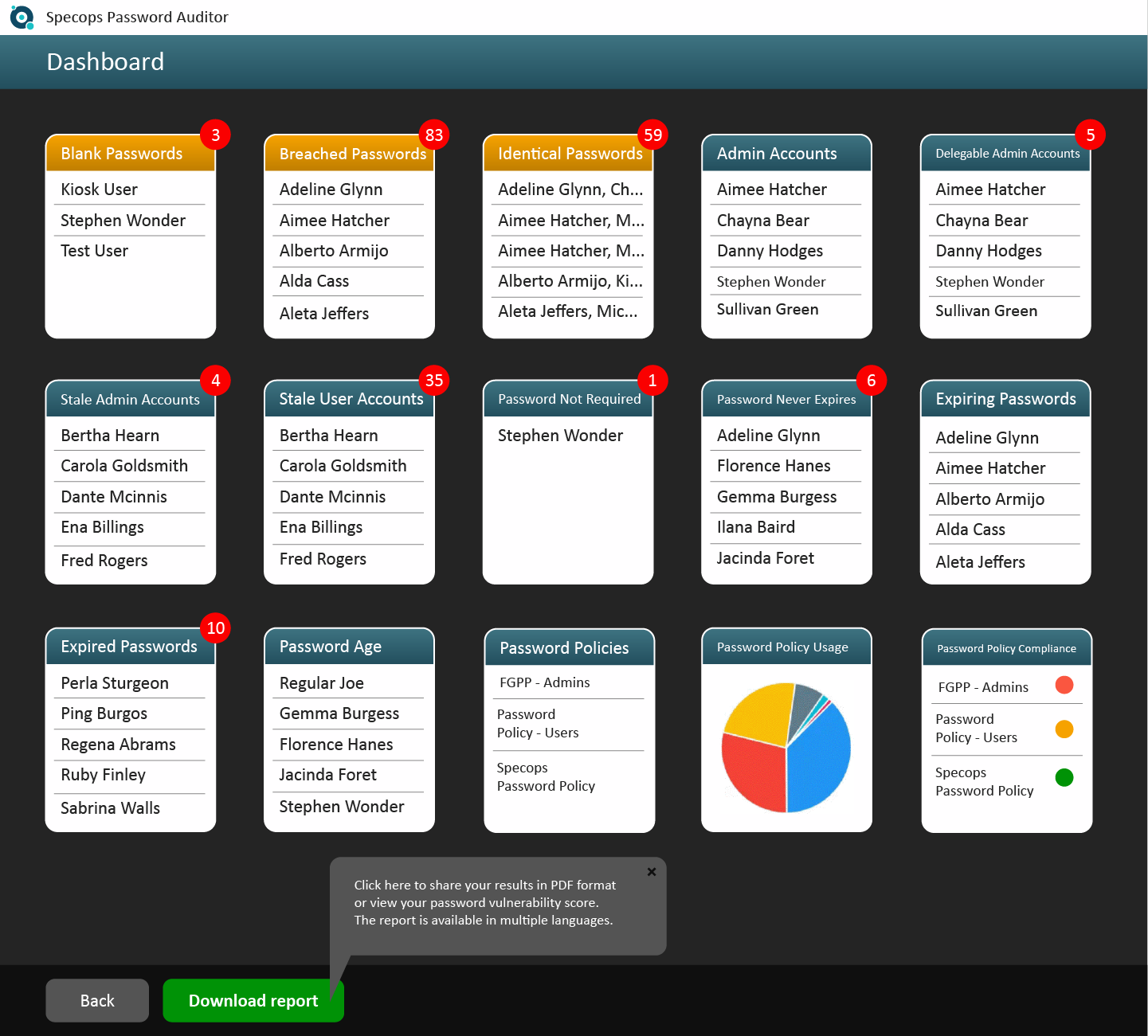

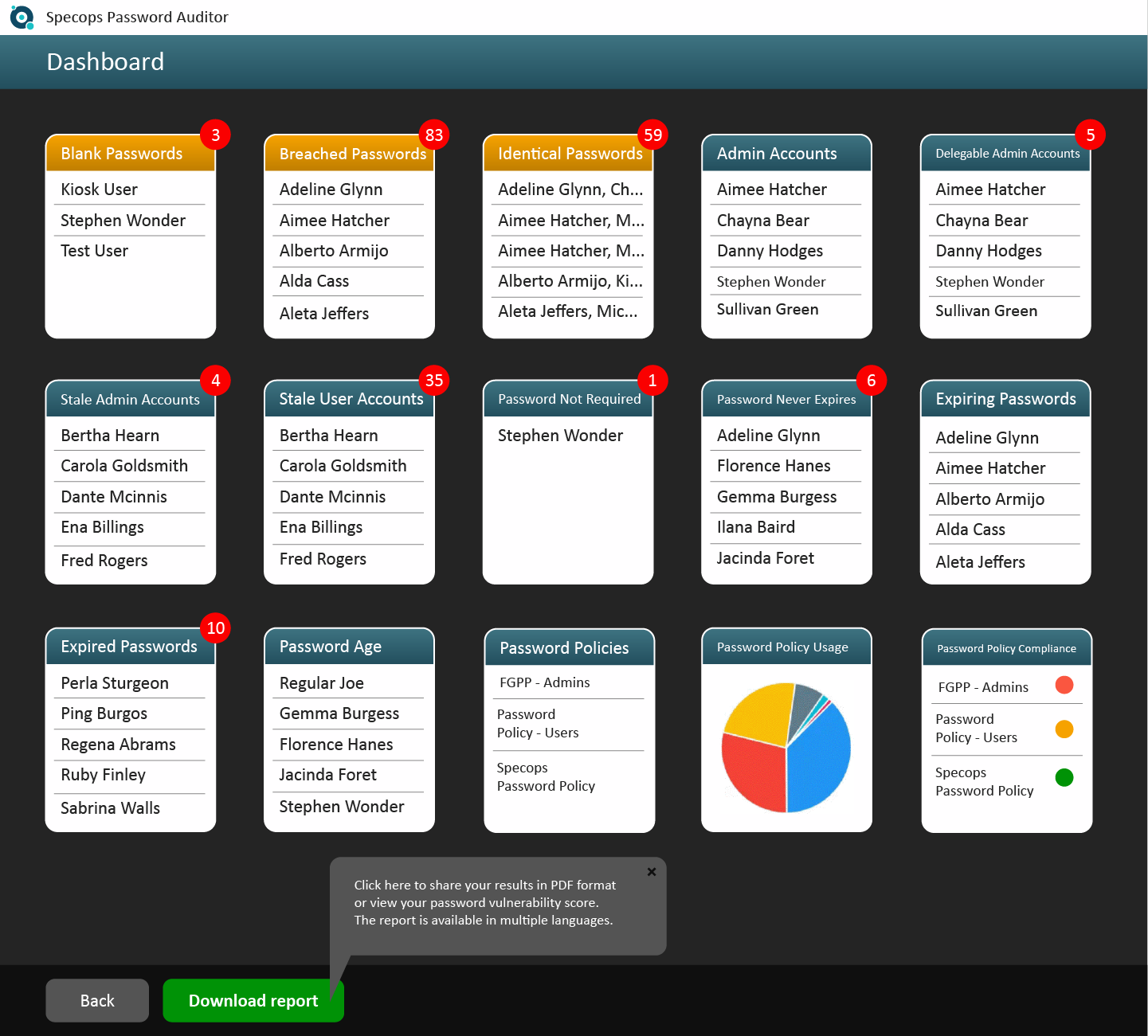

Specops Password Auditor scanne votre répertoire actif et détecte les faiblesses liées à la sécurité, spécifiquement liées aux paramètres de mot de passe. Les informations collectées sont utilisées pour afficher plusieurs rapports interactifs contenant des informations de stratégie utilisateur et mot de passe. Les rapports comprennent un résumé des comptes utilisant des mots de passe divulgués, des comparaisons des paramètres de mot de passe de votre organisation avec les normes de l’industrie et les meilleures pratiques selon plusieurs normes officielles.

Specops Password Auditor ne lira que les informations d’Active Directory, il n’effectuera aucune modification. Il lira la stratégie de mot de passe de domaine par défaut, toutes les politiques de mot de passe à grain fin, ainsi que toutes les stratégies de mot de passe Specops (si elles sont installées).

note:

Les attributs suivants du compte utilisateur seront également lus :

RAPPORT

Voici une liste de rapports que vous pouvez afficher / exporter à partir de l'outil Specops Password Auditor.

Mots de passe violés

Utilisez ce rapport pour identifier les comptes d'utilisateurs avec des mots de passe connus pour être divulgués. Les comptes de cette liste doivent être invités à modifier leur mot de passe.

Remarque : le rapport sur les mots de passe violés n'utilise pas de mots de passe en texte clair. Les hachages MD4 des mots de passe divulgués sont comparés aux hachages des mots de passe du domaine. Les hachages ne sont pas stockés, ils sont lus et conservés en mémoire par Specops Password Auditor.

Mots de passe identiques

Utilisez ce rapport pour identifier les groupes de comptes d'utilisateurs qui ont le même mot de passe. Les utilisateurs administrateurs qui utilisent le même mot de passe pour leurs comptes utilisateurs normaux et leurs comptes administrateurs augmentent leur surface d'attaque. Les comptes de cette liste doivent être invités à modifier leur mot de passe.

Mots de passe vides

Utilisez ce rapport pour identifier les comptes d'utilisateurs avec des mots de passe vides. Ces comptes sont affectés par une stratégie sans exigence de mot de passe.

Comptes d'administrateur

Utilisez ce rapport pour déterminer si les privilèges d'administrateur sont utilisés de manière appropriée (accordés aux utilisateurs exécutant des tâches qui s'étendent sur des domaines Active Directory ou des activités nécessitant des autorisations élevées). Supprimez les comptes d'administrateur inutiles et envisagez un modèle de sécurité Active Directory délégué pour suivre les meilleures pratiques.

Comptes d'administrateur obsolètes

Utilisez ce rapport pour auditer les comptes inutilisés. Les comptes dormants doivent être supprimés car ils peuvent être exploités par des attaquants pour accéder aux ressources sans se faire remarquer.

Mot de passe non requis

Utilisez ce rapport pour identifier les comptes d'utilisateurs avec l'indicateur de contrôle pour ne pas exiger de mot de passe, ou ceux affectés par une stratégie de mot de passe sans longueur de mot de passe minimale. Les comptes de cette liste indiquent de graves failles de sécurité au sein de votre organisation.

Mots de passe expirant

Utilisez ce rapport pour suivre l'expiration du mot de passe. Anticiper l'expiration avec un plan d'urgence peut être efficace pour freiner les appels de réinitialisation de mot de passe.

Le mot de passe n'expire jamais

Utilisez ce rapport pour suivre les comptes dont le mot de passe est défini pour ne jamais expirer. Ceux-ci peuvent être plus vulnérables aux attaques si l'utilisateur réutilise ce mot de passe ailleurs.

Longueur minimale = 16 caractères

Au moins un de chacun des éléments suivants:

Plus bas

Plus haut

Chiffre

Caractère spécial

Mots de passe expirés

Utilisez ce rapport pour identifier les comptes d'utilisateurs avec des mots de passe expirés. Un mot de passe expiré depuis une période prolongée peut indiquer un compte périmé.

Politiques de mot de passe

Utilisez ce rapport pour un aperçu de vos politiques de mot de passe, y compris l'intervalle de changement, l'application du dictionnaire, ainsi que l'entropie.

Les paramètres suivants sont utilisés pour déterminer l'entropie.

Toute politique avec des paramètres aussi forts ou plus forts sera affichée comme ayant une entropie «maximale».

Pour plus d'informations sur le calcul de l'entropie, cliquez

ici .

Utilisation de la politique de mot de passe

Utilisez ce rapport pour un aperçu graphique des utilisateurs concernés par chaque stratégie de mot de passe.

Conformité à la politique de mot de passe

Utilisez ce rapport pour mesurer vos politiques de mot de passe par rapport aux recommandations du secteur et de conformité.

Video : FLorian Brunel de IT-CONNECT

au signe $

au signe $